Será que encriptan el archivo comprimido???

No lo creo, ya que cambiaría la cabecera.

De hecho, todo el contenido del archivo.

Si se pudiera trazar la ejecución de la rutina de instalación, tal vez se podría rastrear la clave y/o proceso de compresión.

Me acabas de dar una idea que tal vez pueda funcionar, y eso sería usando el MTK Flash Tool y realizar un rastreo con un sniffer RS-232.

Eso lo hacía hace ya tiempo en la época del WXP con el programa PortMon, pero ahora en W10 y W11 ya no funciona.

Creo recordar que hasta existe un tema sobre eso aquí en el Foro pero hasta donde yo sepa, no encontré algo que pueda monitorear un puerto abierto sin que en los SO actuales produzca un error por puerto abierto.

Tal vez exista, pero no sé cuál pueda hacerlo.

El asunto es que puedo usar una máquina virtual con WXP o con W7 x86 que pueden soportar .VXD y .SYS para ver si logro ver algo.

Lo que me llama la atención es el cifrado de la eMMC por que tiene que desencriptar para ejecutar, pero si es un file system Linux el mecanismo de cifrado debe ser alguno conocido.

No es tanto de sorprenderse que si el mismo firmware está encriptado, el sistema de archivos también debe haber cambiado.

Y por eso es que tampoco he podido encontrar referencias válidas para reconstruir el sistema y extraer sus particiones.

Edito y corrijo:

Creo que me quedé pensando en los intentos que realicé con desempacados infructuosos, pero es bien cierto que una imagen extraída en modo RAW contiene todo el sistema de archivos sin encriptar.

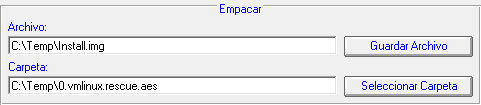

Y es por eso que escribí el programa

RT809H Dump Extractor.

Pero, el tema que importa no es ese, ya que no todos pueden disponer de programadores costosos que pueden realizar esta tarea.

Sino realizar este proceso desde el mismo firmware, ya que una vez obtenido el sistema de empacado, se podrá volver a empacar.

Caso que por motivos de tiempo no he podido concluir en esa aplicación, aunque ya tengo el Skeleton del programa y cierta parte programada.