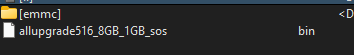

Buenas noches.Por lo que estuve investigando, UFI no obtiene la clave por medio del ext_csd, sino desde la e-MMC original.

Esto lo logra debido a una vulnerabilidad en el firmware del RPMB que UFI aprovecha usando métodos de bajo nivel.

Una pregunta: Un ESP32-S3 es capas de leer los sectore del RPMB y el EXT_CSD a base de codigo, o influye cosas como el voltaje, pinout adicionales, ect?

Desconozco esos detalles.

Gracias.